Microsofts gestohlener Schlüssel mächtiger als vermutet

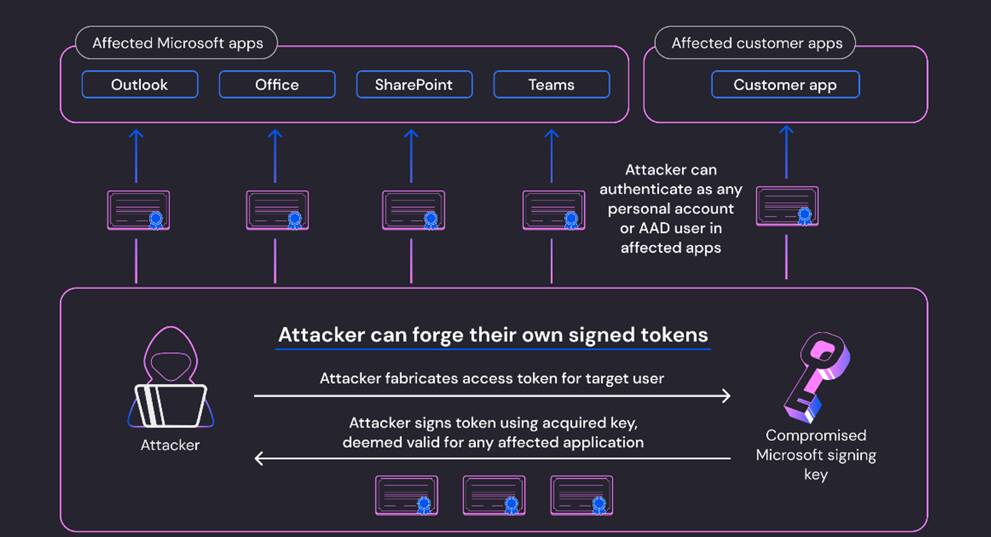

"Ein gestohlener Schlüssel funktionierte möglicherweise nicht nur bei Exchange Online, sondern war eine Art Masterkey für große Teile der Microsoft-Cloud.Dem Sicherheitsunternehmen Wiz ist es nach eigenen Angaben gelungen, den gestohlenen Microsoft-Key zu identifizieren, mit dem mutmaßlich chinesische Angreifer die Mails von Regierungsbehörden ausspionierten. Demzufolge hätten diese Angreifer auch Zugriff auf nahezu alle Microsoft-Cloud-Anwendungen wie Sharepoint oder Teams erlangen können. Selbst Kunden-Apps in der Cloud mit "Login with Microsoft" könnten demnach sperrangelweit offen gestanden haben. Ob sie diese Möglichkeiten tatsächlich nutzten, weiß man nicht, denn Microsoft versteckt sich hinter nichtssagenden Dementis."

Das Cloud-Fiasko

Mitte Juni machte eine US-Behörde den Cloud-Riesen Microsoft auf seltsame Vorgänge in ihren Online-Exchange-Konten aufmerksam. Sie hatten in Protokolldaten, die Microsoft separat als Produkt anbietet, verdächtige Zugriffe auf ihre E-Mails registriert. Die anschließende Analyse enthüllte ein Debakel riesigen Ausmaßes, das Microsoft nur widerstrebend und stückweise offenlegte. Mutmaßlich chinesische Angreifer, die Microsoft als Storm-0558 bezeichnete, hatten sich Zugriff auf das von Microsoft gehostete Exchange Online vornehmlich europäischer Regierungsbehörden verschafft.Dazu hatten die Angreifer einen Signaturschlüssel von Microsoft entwendet, mit dem sie sich selbst funktionierende Zugangstoken für Outlook Web Access (OWA) und Outlook.com ausstellen und dann über Skripte unter anderem

Du musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

konnten. Wie dieser Diebstahl gelingen konnte, will oder kann Microsoft selbst einen Monat später noch nicht erklären. Dass die mit dem Signaturschlüssel ausgestellten Tokens überhaupt funktionierten, erläutert das Unternehmen ebenfalls nicht ausreichend: Ein Problem mit der Gültigkeitsprüfung ("Validation Issue") habe dazu geführt, dass die eigentlich nur für Privatkunden-Konten (MSA) vorgesehene digitale Unterschrift auch im Azure Active Directory für Business-Kunden funktionierte. Erschwerend hinzu kommt die Tatsache, dass Microsoft es offenbar gezielt vermeidet, die von diesem Security- und Privacy-Desaster betroffenen Produkte explizit zu benennen. (Mehr dazu in:

Du musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

)Ein Hauptschlüssel zu Microsofts Cloud-Königreich

In diese ohnehin schon undurchsichtige Gemengelage platzt jetzt eine Analyse der auf Cloud-Security spezialisierten Firma Wiz, die behauptet, dass alles noch viel schlimmer sei. Die Forscher haben sich auf die Suche nach dem gestohlenen Schlüssel gemacht und diesen nach eigenen Angaben tatsächlich mithilfe des von Microsoft veröffentlichten Fingerprints identifiziert. Dann haben sie die öffentlich verfügbaren und etwa im Internet Archive dokumentierten Listen von gültigen Signatur-Schlüsseln untersucht und stellten fest: Der gestohlene Schlüssel schloss nicht nur bei Microsofts Exchange Online, sondern fast überall in Microsofts Cloud.Dieser OpenID Signing Key

wurde Microsoft entwendet. Er hatte sehr

weitreichende Rechte – warum, weiß man nicht.

Quelle:

Du musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

Zuletzt bearbeitet: