Die Nutzung von VPNs stellt eine effektive Möglichkeit dar, die Privatsphäre zu schützen. Allerdings kommt es häufig vor, dass ihre Funktionen missverstanden oder nicht korrekt genutzt werden. Manche Menschen nehmen an, dass sie durch die Verwendung eines VPNs mehr Privatsphäre oder Anonymität genießen, als dies tatsächlich der Fall ist. In anderen Fällen werden mögliche Ziele durch den Benutzer nicht korrekt umgesetzt.

In diesem Artikel werden wir einige grundlegende häufige Fehler durchgehen, die Sie bei der Verwendung eines VPN vermeiden sollten. Und um wirklich die Kunst der Unsichtbarkeit zu erlernen.

Wer sieht den inet-Verkehr?

Zuallererst gibt es zahlreiche Teilnehmer, die diverse Informationen darüber einsehen können, was Sie online unternehmen. Dazu gehören:

1) Ihr Internet Service Provider (ISP)

2) Die Website selbst

3) Regierung

4) Microsoft oder Apple (es sei denn, Sie sind auf Linux)

5) Google, wenn es ein Android-Handy ist oder Sie Chrome Browser verwenden

6) Suchmaschinen

7) Cross-Site-Cookies wie Facebook, Google, Twitter, Amazon und mehr, die Sie auch auf einer anderen Website verfolgen können.

8) Ihr Routerhersteller, es sei denn, Sie setzen speziell Open Source Firmware darauf

9) Datenbank-Broker wie Oracle, die von einigen Websites und Diensten mit dem Fingerabdruck Ihres Geräts beauftragt werden und diese Daten dann an Werbetreibende weiterverkaufen

10) Browser Add-ons kann Daten zurückmelden

11) Ihr DNS oder Domain Name Service. Oft gibt Ihr ISP dies an Cloudflare oder Google weiter

12) Viele Websites nutzen Denial of Service (DoS) von Cloudflare und Captchas von Google. Das können Spurenquellen sein.

13) Unternehmen wie Silverpush verwenden Ultraschall-Audiogeräusche, die für das menschliche Ohr unhörbar sind, die von Ihren Computer-Desktop-Lautsprechern ausgestoßen und auf Ihrem Smartphone aufgenommen werden, um Sie über Geräte zu verfolgen.

Lassen Sie uns jetzt darüber sprechen, was ein VPN tut und nicht (und welche anderen Techniken verwendet werden können, um zu helfen).

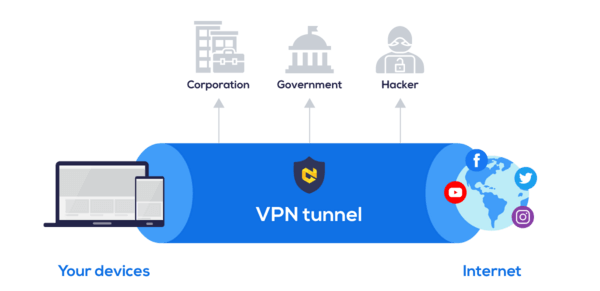

VPN Basics

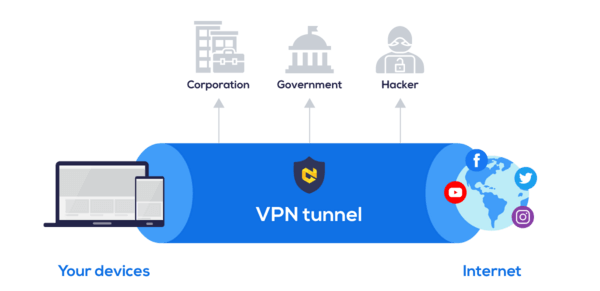

Ein VPN bildet einen verschlüsselten Tunnel zwischen Ihnen und dem VPN-Unternehmen. Was auch immer Sie tun, wird von der IP-Adresse des VPN-Unternehmens ausgeführt.

Ein VPN does verbirgt folgendes:

1) Ihre IP-Adresse der Website

2) Ihr Traffic vom ISP

3) Wenn es richtig konfiguriert ist, sollte das VPN sein eigenes DNS haben, das auch Ihren Datenverkehr vor dem DNS-Anbieter verbirgt, den der ISP verwendet, wie Cloudflare

Ein VPN verbirgt Folgendes NICHT :

1) Das Unternehmen des Betriebssystems (z. B. Microsoft, Apple oder Google) Telefone, die den Datenverkehr und Ihren wahren Standort (IP-Adresse) kennen

2) Jede Art von Cross-Site-Cookie-Tracking, wie Facebook

3) Jede Art von Browser-Fingerabdruck von der Website oder von seinem Drittanbieter-Datenbank-Broker, wie Oracle. Fingerprintdaten umfassen Ihre Zeitzone, Ihre Bildschirmmaße und Betriebssystemversion.

4) Die Regierung, die ein VPN-Unternehmen dazu beauftragt, Sie in Echtzeit zu verfolgen

Wie man diese Probleme mildert

Jetzt kann das Cookie-Problem gelöst werden, indem Sie Ihre Browsereinstellungen (und einen guten Browser verwenden) richtig ändern. Das Problem mit dem Browser-Fingerabdruck kann durch Virtual Machines gelöst werden. Das Betriebssystemproblem kann mit Linux oder degoogled Telefonen gelöst werden. Wenn Sie jedoch darauf beharren, Microsoft Windows oder Apple zu verwenden, kann die Nutzung eines VPNs auf dem Router anstelle des Computers selbst auf gewisse Weise hilfreich sein, beispielsweise indem Ihr tatsächlicher Standort verschleiert wird.

VPN auf Router

Wenn Sie ein VPN auf Ihrem Router anstelle des Computers selbst verwenden, wird Ihre IP-Adresse (und somit Ihr tatsächlicher Standort) vor Microsoft/Apple versteckt. Allerdings können sie den Datenverkehr immer noch einsehen.

In der Theorie könnte Ihre Identität möglicherweise verborgen bleiben, wenn Sie sich niemals bei einem Konto anmelden, das mit Ihrem echten Namen oder bekannten Spitznamen auf diesem Gerät verknüpft ist. Doch in der Praxis ist diese Vorgehensweise anfällig für Ausführungsfehler. Es ist ratsamer, Linux zu verwenden und Windows oder Apple nur für spezifische Software zu nutzen, die diese Betriebssysteme erfordert.

Auch das Anbringen eines VPNs auf die meisten Retail-Router verlangsamt die Internetverbindung, da die Rechenleistung auf einem Router geringer ist als echte PC-CPUs. Es gibt jedoch teurere (500+) Firewall-Router, die der Geschwindigkeit eines Computers entsprechen können, da sie echte CPU-Chips im Inneren haben.

Keine Protokolle?

Jetzt sprechen wir über Protokolle. Die meisten VPN-Unternehmen werben für eine No-Logs-Richtlinie.

Dies kann in der Praxis wahr sein oder auch nicht. Man kann bewerten, wie die Protokollpolitik im Vergleich zu ihren anderen Richtlinien abgleicht.

Zum Beispiel akzeptiert das Unternehmen Kryptowährung? Wenn die Verkehrsdaten an Ihre reale Finanzidentität gebunden sind, dann ist das Unternehmen eindeutig weniger verpflichtet, Sie anonym zu halten.

Außerdem sollten kostenlose VPNs vermieden werden, deren Nutzung nichts kostet. Sie verfolgen kein Gewinnstreben, um Sie zu schützen, und speichern und verkaufen in der Regel Daten. Warum sonst sollten sie wollen, dass Sie den Service kostenlos nutzen?

Sie sollten sich nicht nur an VPN-Anbieter wenden, die Kryptowährungen akzeptieren, sondern auch sicherstellen, dass sie Anmeldungen über Tor zulassen. Verarbeiten sie Zahlungen selbst oder nutzen sie einen Drittanbieter wie Coinbase, der Tor blockiert?

Auch wenn Sie Tor möglicherweise nicht zur Verbindung mit dem VPN verwenden, möchten Sie sehen, dass sie es Kunden ermöglichen, in Übereinstimmung mit ihrer Rechtsabteilung tatsächlich anonym zu sein. Dies macht es viel wahrscheinlicher, dass ihre rechtliche Struktur eingerichtet ist, um Versuche Dritter zu widerstehen, Benutzer zu entanonymisieren, denn wenn der Kunde Tor und Kryptowährung verwendet hat, dann können sie Sie nicht identifizieren. Was ist die Rechtsgeschichte dieses VPN-Unternehmens? All diese Faktoren können Ihnen helfen zu bewerten, wenn Sie ihre Protokollierungspolitik glauben sollten.

Keine Emails

Denken Sie daran, dass das VPN-Unternehmen Ihre echte IP-Adresse sehen kann, wenn Sie sie enthüllen. Diese IP-Adresse kann verwendet werden, um Sie zu identifizieren. Obwohl es notwendig ist, dass das VPN-Unternehmen Ihre echte IP-Adresse sieht, um die Internetverbindung nicht durch ein zweites VPN oder Tor zu verlangsamen, besteht kein Grund dafür, dass das VPN-Unternehmen Ihre E-Mail sammelt. Schauen Sie sich Unternehmen mit Skepsis an, die eine E-Mail-Verifizierung für das VPN verlangen. In den meisten Fällen gilt E-Mail als weniger sicheres Protokoll. Daher bietet die Verwendung eines VPN für die Anfrage Ihrer E-Mail dem Endbenutzer in der Regel keinen Vorteil in Bezug auf Datenschutz und Anonymität. Ein seriöses VPN-Unternehmen gibt Ihnen nur eine Reihe von zufälligen Buchstaben und Zahlen, um sich anzumelden oder Sie vielleicht ein Passwort auswählen zu lassen (aber keine E-Mail-Verifizierung). Wenn sie nur eine Kreditkarte akzeptieren, laufen Sie weg.

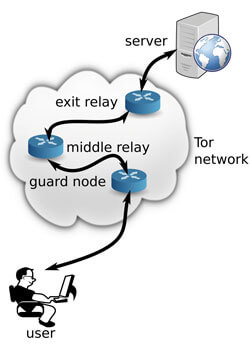

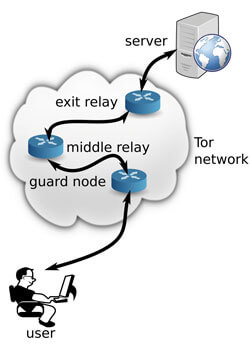

Verwenden Tor zuerst, wenn kein Vertrauen besteht?

Wenn Sie einem VPN-Unternehmen nicht vertrauen, aber die Website die Verwendung von Tor blockiert, besteht eine weitere Option darin, ein VPN vor Tor zu stellen.

Sie . Tor . VPN

Dies würde den Eindruck erwecken, als würden Sie nur ein normales VPN und nicht Tor für die Website verwenden. Der ISP weiß zwar, dass Sie Tor verwenden, kann den Inhalt aber trotzdem nicht sehen.

Der einfachste Weg, Ihren Datenverkehr vor dem VPN über Tor zu leiten, ist die Verwendung eines Tor-Routers.

Da dieses VPN außerdem alle verschiedenen Routen erkennen würde die Tor nimmt, wird empfohlen ein dediziertes VPN zu verwenden, das Sie auf einem Cloud-VPS steuern/einrichten.

Fazit

Es gibt viele Möglichkeiten, die IP-Adresse zu identifizieren. Einige davon sind Browser-Fingerabdruck, Cookies und das Betriebssystem. Diese Dinge können durch die Verwendung von Linux, virtuellen Maschinen und richtig konfigurierten Browsereinstellungen vermieden werden.

Im Allgemeinen sind VPNs ein effektives Werkzeug für viele Arten von Datenverkehr, da Tor langsam und oft verboten ist. Andererseits müssen Sie dem VPN-Anbieter vertrauen, den Datenverkehr nicht zu protokollieren oder zu überwachen.

Quelle: simplified Privacy

In diesem Artikel werden wir einige grundlegende häufige Fehler durchgehen, die Sie bei der Verwendung eines VPN vermeiden sollten. Und um wirklich die Kunst der Unsichtbarkeit zu erlernen.

Wer sieht den inet-Verkehr?

Zuallererst gibt es zahlreiche Teilnehmer, die diverse Informationen darüber einsehen können, was Sie online unternehmen. Dazu gehören:

1) Ihr Internet Service Provider (ISP)

2) Die Website selbst

3) Regierung

4) Microsoft oder Apple (es sei denn, Sie sind auf Linux)

5) Google, wenn es ein Android-Handy ist oder Sie Chrome Browser verwenden

6) Suchmaschinen

7) Cross-Site-Cookies wie Facebook, Google, Twitter, Amazon und mehr, die Sie auch auf einer anderen Website verfolgen können.

8) Ihr Routerhersteller, es sei denn, Sie setzen speziell Open Source Firmware darauf

9) Datenbank-Broker wie Oracle, die von einigen Websites und Diensten mit dem Fingerabdruck Ihres Geräts beauftragt werden und diese Daten dann an Werbetreibende weiterverkaufen

10) Browser Add-ons kann Daten zurückmelden

11) Ihr DNS oder Domain Name Service. Oft gibt Ihr ISP dies an Cloudflare oder Google weiter

12) Viele Websites nutzen Denial of Service (DoS) von Cloudflare und Captchas von Google. Das können Spurenquellen sein.

13) Unternehmen wie Silverpush verwenden Ultraschall-Audiogeräusche, die für das menschliche Ohr unhörbar sind, die von Ihren Computer-Desktop-Lautsprechern ausgestoßen und auf Ihrem Smartphone aufgenommen werden, um Sie über Geräte zu verfolgen.

Lassen Sie uns jetzt darüber sprechen, was ein VPN tut und nicht (und welche anderen Techniken verwendet werden können, um zu helfen).

VPN Basics

Ein VPN bildet einen verschlüsselten Tunnel zwischen Ihnen und dem VPN-Unternehmen. Was auch immer Sie tun, wird von der IP-Adresse des VPN-Unternehmens ausgeführt.

Ein VPN does verbirgt folgendes:

1) Ihre IP-Adresse der Website

2) Ihr Traffic vom ISP

3) Wenn es richtig konfiguriert ist, sollte das VPN sein eigenes DNS haben, das auch Ihren Datenverkehr vor dem DNS-Anbieter verbirgt, den der ISP verwendet, wie Cloudflare

Ein VPN verbirgt Folgendes NICHT :

1) Das Unternehmen des Betriebssystems (z. B. Microsoft, Apple oder Google) Telefone, die den Datenverkehr und Ihren wahren Standort (IP-Adresse) kennen

2) Jede Art von Cross-Site-Cookie-Tracking, wie Facebook

3) Jede Art von Browser-Fingerabdruck von der Website oder von seinem Drittanbieter-Datenbank-Broker, wie Oracle. Fingerprintdaten umfassen Ihre Zeitzone, Ihre Bildschirmmaße und Betriebssystemversion.

4) Die Regierung, die ein VPN-Unternehmen dazu beauftragt, Sie in Echtzeit zu verfolgen

Wie man diese Probleme mildert

Jetzt kann das Cookie-Problem gelöst werden, indem Sie Ihre Browsereinstellungen (und einen guten Browser verwenden) richtig ändern. Das Problem mit dem Browser-Fingerabdruck kann durch Virtual Machines gelöst werden. Das Betriebssystemproblem kann mit Linux oder degoogled Telefonen gelöst werden. Wenn Sie jedoch darauf beharren, Microsoft Windows oder Apple zu verwenden, kann die Nutzung eines VPNs auf dem Router anstelle des Computers selbst auf gewisse Weise hilfreich sein, beispielsweise indem Ihr tatsächlicher Standort verschleiert wird.

VPN auf Router

Wenn Sie ein VPN auf Ihrem Router anstelle des Computers selbst verwenden, wird Ihre IP-Adresse (und somit Ihr tatsächlicher Standort) vor Microsoft/Apple versteckt. Allerdings können sie den Datenverkehr immer noch einsehen.

In der Theorie könnte Ihre Identität möglicherweise verborgen bleiben, wenn Sie sich niemals bei einem Konto anmelden, das mit Ihrem echten Namen oder bekannten Spitznamen auf diesem Gerät verknüpft ist. Doch in der Praxis ist diese Vorgehensweise anfällig für Ausführungsfehler. Es ist ratsamer, Linux zu verwenden und Windows oder Apple nur für spezifische Software zu nutzen, die diese Betriebssysteme erfordert.

Auch das Anbringen eines VPNs auf die meisten Retail-Router verlangsamt die Internetverbindung, da die Rechenleistung auf einem Router geringer ist als echte PC-CPUs. Es gibt jedoch teurere (500+) Firewall-Router, die der Geschwindigkeit eines Computers entsprechen können, da sie echte CPU-Chips im Inneren haben.

Keine Protokolle?

Jetzt sprechen wir über Protokolle. Die meisten VPN-Unternehmen werben für eine No-Logs-Richtlinie.

Dies kann in der Praxis wahr sein oder auch nicht. Man kann bewerten, wie die Protokollpolitik im Vergleich zu ihren anderen Richtlinien abgleicht.

Zum Beispiel akzeptiert das Unternehmen Kryptowährung? Wenn die Verkehrsdaten an Ihre reale Finanzidentität gebunden sind, dann ist das Unternehmen eindeutig weniger verpflichtet, Sie anonym zu halten.

Außerdem sollten kostenlose VPNs vermieden werden, deren Nutzung nichts kostet. Sie verfolgen kein Gewinnstreben, um Sie zu schützen, und speichern und verkaufen in der Regel Daten. Warum sonst sollten sie wollen, dass Sie den Service kostenlos nutzen?

Sie sollten sich nicht nur an VPN-Anbieter wenden, die Kryptowährungen akzeptieren, sondern auch sicherstellen, dass sie Anmeldungen über Tor zulassen. Verarbeiten sie Zahlungen selbst oder nutzen sie einen Drittanbieter wie Coinbase, der Tor blockiert?

Auch wenn Sie Tor möglicherweise nicht zur Verbindung mit dem VPN verwenden, möchten Sie sehen, dass sie es Kunden ermöglichen, in Übereinstimmung mit ihrer Rechtsabteilung tatsächlich anonym zu sein. Dies macht es viel wahrscheinlicher, dass ihre rechtliche Struktur eingerichtet ist, um Versuche Dritter zu widerstehen, Benutzer zu entanonymisieren, denn wenn der Kunde Tor und Kryptowährung verwendet hat, dann können sie Sie nicht identifizieren. Was ist die Rechtsgeschichte dieses VPN-Unternehmens? All diese Faktoren können Ihnen helfen zu bewerten, wenn Sie ihre Protokollierungspolitik glauben sollten.

Keine Emails

Denken Sie daran, dass das VPN-Unternehmen Ihre echte IP-Adresse sehen kann, wenn Sie sie enthüllen. Diese IP-Adresse kann verwendet werden, um Sie zu identifizieren. Obwohl es notwendig ist, dass das VPN-Unternehmen Ihre echte IP-Adresse sieht, um die Internetverbindung nicht durch ein zweites VPN oder Tor zu verlangsamen, besteht kein Grund dafür, dass das VPN-Unternehmen Ihre E-Mail sammelt. Schauen Sie sich Unternehmen mit Skepsis an, die eine E-Mail-Verifizierung für das VPN verlangen. In den meisten Fällen gilt E-Mail als weniger sicheres Protokoll. Daher bietet die Verwendung eines VPN für die Anfrage Ihrer E-Mail dem Endbenutzer in der Regel keinen Vorteil in Bezug auf Datenschutz und Anonymität. Ein seriöses VPN-Unternehmen gibt Ihnen nur eine Reihe von zufälligen Buchstaben und Zahlen, um sich anzumelden oder Sie vielleicht ein Passwort auswählen zu lassen (aber keine E-Mail-Verifizierung). Wenn sie nur eine Kreditkarte akzeptieren, laufen Sie weg.

Verwenden Tor zuerst, wenn kein Vertrauen besteht?

Wenn Sie einem VPN-Unternehmen nicht vertrauen, aber die Website die Verwendung von Tor blockiert, besteht eine weitere Option darin, ein VPN vor Tor zu stellen.

Sie . Tor . VPN

Dies würde den Eindruck erwecken, als würden Sie nur ein normales VPN und nicht Tor für die Website verwenden. Der ISP weiß zwar, dass Sie Tor verwenden, kann den Inhalt aber trotzdem nicht sehen.

Der einfachste Weg, Ihren Datenverkehr vor dem VPN über Tor zu leiten, ist die Verwendung eines Tor-Routers.

Da dieses VPN außerdem alle verschiedenen Routen erkennen würde die Tor nimmt, wird empfohlen ein dediziertes VPN zu verwenden, das Sie auf einem Cloud-VPS steuern/einrichten.

Fazit

Es gibt viele Möglichkeiten, die IP-Adresse zu identifizieren. Einige davon sind Browser-Fingerabdruck, Cookies und das Betriebssystem. Diese Dinge können durch die Verwendung von Linux, virtuellen Maschinen und richtig konfigurierten Browsereinstellungen vermieden werden.

Im Allgemeinen sind VPNs ein effektives Werkzeug für viele Arten von Datenverkehr, da Tor langsam und oft verboten ist. Andererseits müssen Sie dem VPN-Anbieter vertrauen, den Datenverkehr nicht zu protokollieren oder zu überwachen.

Quelle: simplified Privacy

Zuletzt bearbeitet: