GitHub wird nicht nur von IT-Profis genutzt.

Der Missbrauch legitimer Dienste (Living-off-Trusted-Sites) ist bei Hackern sehr beliebt.

GitHub gilt als Drehscheibe für legitime Entwickler und IT-Profis.

Es wird aber auch zunehmend als sogenannte „Living-off-Trusted Sites“ (LOTS) missbraucht und damit immer mehr zum Ziel von Cyberkriminellen.

Denn diese nutzen die Plattform nicht nur für die gemeinsame Entwicklung von Code, sondern ebenfalls als perfekte Tarnung für böswillige Aktivitäten.

Die allgegenwärtige Rolle von GitHub in IT-Umgebungen macht es für Hacker attraktiv, dort ihre gefährlichen Payloads zu hosten und als Kommandozentrale zu fungieren.

Living-off-Trusted-Sites (LOTS) – Eine raffinierte Tarnung

Ein Bericht von Recorded Future beleuchtetDu musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

„living-off-trusted-sites“ (LOTS). Dieser Ansatz, eine Variante von „living-off-the-land“-Techniken (LotL), ermöglicht es Angreifern, sich im legitimen Netzwerkverkehr zu verstecken und herkömmliche Sicherheitsmaßnahmen zu umgehen.

Dies erschwert die Rückverfolgung der Angreifer erheblich.

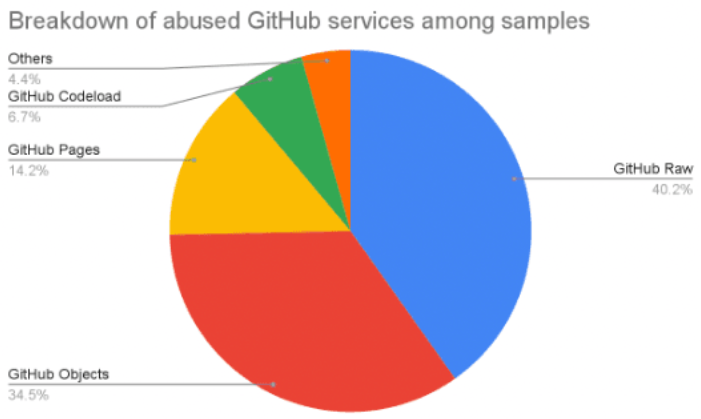

Aufschlüsselung der missbrauchten GitHub-Dienste nach Stichproben von März bis November 2023.

Die Methoden, mit denen GitHub als „living-off-trusted-site“ missbraucht wird, sind vielfältig.

Von der Übertragung von Nutzdaten bis hin zur Verschleierung von Befehlen und Kontrollen (C2) dient die Plattform als ideale Tarnung.

ReversingLabs berichtet von bösartigen Python-Paketen, die

Du musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

, um bösartige Befehle auf kompromittierten Hosts zu empfangen.Dead-Drop-Resolver und Datenexfiltration

Während vollwertige C2-Implementierungen auf GitHub eher selten sind, ist die Nutzung als Dead-Drop-Resolver weit verbreitet.Dabei wird ein LOTS-GitHub-Repository verwendet, um die eigentliche C2-URL zu erhalten.

Die Exfiltration von Daten über GitHub ist ebenfalls selten, aber nicht zu vernachlässigen.

Dies ist vermutlich auf die begrenzte Dateigröße und Speicherkapazität in Verbindung mit Bedenken hinsichtlich der Auffindbarkeit zurückzuführen.

Dies berichtet The Hacker News

Du musst dich

Anmelden

oder

Registrieren

um diesen link zusehen!

.Neben diesen Hauptmustern werden GitHub-Angebote auch auf andere Weise für infrastrukturbezogene Zwecke ausgenutzt.

Von der Nutzung als Phishing-Host bis hin zur Umleitung von Datenverkehr scheint die Kreativität der Angreifer keine Grenzen zu kennen.

Einige Kampagnen nutzen GitHub sogar als Backup-C2-Kanal.

Living-off-Trusted-Sites (LOTS): Missbrauch von Legitimen Diensten voll im Trend

Der Missbrauch von GitHub als LOTS ist Teil eines allgemeinen Trends, bei dem legitime Internetdienste wie Google Drive, Microsoft OneDrive oder auch ChatGPT von Cyberkriminellen als Werkzeuge missbraucht werden.Recorded Future betont, dass die Erkennung solcher Aktivitäten eine Mischung aus Strategien erfordert, die von spezifischen Umgebungen und Faktoren abhängen.

Es gibt keine Universallösung, aber das Bewusstsein für die Bedrohung ist entscheidend.

GitHub-Nutzer sollten ihre Sicherheitsmaßnahmen entsprechend anpassen, um nicht unwissentlich zur Drehscheibe für bösartige Aktivitäten zu werden.

Quelle: Tarnkappe.info