In der Firmware chinesischer Billig-Handys haben Sicherheitsexperten erstaunliche Lücken entdeckt. Selbst ohne ausgefeilte Angriffsmethoden hätten Millionen Android-Handys gehackt werden können.

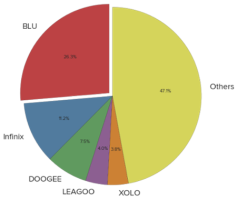

Innerhalb weniger Tage haben Experten ein weiteres Mal schwere Sicherheitslücken bei chinesischen Billig-Handys entdeckt. In diesem Fall handele es sich um Geräte verschiedener Hersteller, die mit der Android-Firmware des Softwareunternehmens Ragentek ausgeliefert worden seien, berichteten die Sicherheitsforscher von Anubis Networks in einem Blogbeitrag. Betroffen sind demnach Smartphones der Marken Blu, Infinix, Doogee, Leagoo und Xolo.

Das betroffene Modell Studio G von Blu (Bild: blu)

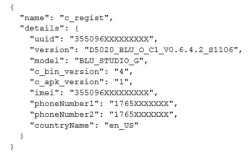

Nach Angaben von Anubis verfügt die untersuchte Firmware über einen Update-Mechanismus (OTA, Over the Air), der mit Root-Privilegien eine unverschlüsselte Verbindung mit einem Server von Ragentek aufbaut. Schon diese Lücke ermögliche es, über einen Man-in-the-Middle-Angriff die Handys zu attackieren. Noch schwerer wiegend: Die vorinstallierte Firmware versuchte dem Bericht zufolge, noch zwei weitere Domains zu kontaktieren, die noch gar nicht registriert gewesen waren.

Millionen Handys verwundbar

Ein Angreifer hätte laut Anubis ohne Weiteres die beiden Domains registrieren und dann ohne besondere Anstrengungen willkürliche Attacken auf allen Geräten ausführen können, die sich mit den Domains zu verbinden versucht hätten. Anubis simulierte dazu einen Server, der auf die entsprechenden Anfragen antwortete. Damit war es beispielsweise möglich, eine Datei im Systemverzeichnis anzulegen.

Anubis hat nach eigenen Angaben inzwischen die beiden Domains registriert, so dass sie mehr nicht für kriminelle Zwecke missbraucht werden könnten. Man-in-the-Middle-Angriffe sind aber weiterhin möglich. Seit dem Zeitpunkt der Registrierung hätten 2,8 Millionen Geräte versucht, sich mit den Servern in Verbindung zu setzen. In einem Viertel der Fälle habe es sich um Blu-Smartphones gehandelt. Bei rund der Hälfte sei es nicht möglich gewesen, aufgrund der Anfrage das Gerät zu ermitteln. Die Geräte übertrugen bei den unverschlüsselten Serveranfragen zudem ihre Imei und die Telefonnummer. Zumindest Blu soll inzwischen mit einem Update die Sicherheitslücke geschlossen haben.

Spionagesoftware auf Billig-Handys

In der vergangenen Woche war bekanntgeworden, dass Billig-Handys mit der Software der chinesischen Firma Shanghai Adups Technologies die Nutzer ausspionieren und in großem Umfang deren persönliche Daten auf chinesische Server hochladen. Die Software soll laut Adups auf über 700 Millionen Geräten weltweit installiert sein. Auch in diesem Fall war der Hersteller Blu betroffen, dessen Geräte unter anderem von Amazon oder Best Buy vertrieben werden.

Nach Angaben der US-Sicherheitsfirma Kryptowire übertragen die betroffenen Geräte sogar den kompletten Inhalt von SMS. Zudem laden sie die vollständige Anrufliste mit allen Telefonnummern sowie Daten zur Nutzeridentifizierung wie Imsi und Imei hoch. Die Daten seien mehrfach verschlüsselt über eine sichere Verbindung nach Schanghai übermittelt worden. Ebenfalls sei das Adups-Programm in der Lage, ohne Zustimmung des Nutzers Apps zu installieren.

Quelle: golem

Innerhalb weniger Tage haben Experten ein weiteres Mal schwere Sicherheitslücken bei chinesischen Billig-Handys entdeckt. In diesem Fall handele es sich um Geräte verschiedener Hersteller, die mit der Android-Firmware des Softwareunternehmens Ragentek ausgeliefert worden seien, berichteten die Sicherheitsforscher von Anubis Networks in einem Blogbeitrag. Betroffen sind demnach Smartphones der Marken Blu, Infinix, Doogee, Leagoo und Xolo.

Das betroffene Modell Studio G von Blu (Bild: blu)

Nach Angaben von Anubis verfügt die untersuchte Firmware über einen Update-Mechanismus (OTA, Over the Air), der mit Root-Privilegien eine unverschlüsselte Verbindung mit einem Server von Ragentek aufbaut. Schon diese Lücke ermögliche es, über einen Man-in-the-Middle-Angriff die Handys zu attackieren. Noch schwerer wiegend: Die vorinstallierte Firmware versuchte dem Bericht zufolge, noch zwei weitere Domains zu kontaktieren, die noch gar nicht registriert gewesen waren.

Millionen Handys verwundbar

Ein Angreifer hätte laut Anubis ohne Weiteres die beiden Domains registrieren und dann ohne besondere Anstrengungen willkürliche Attacken auf allen Geräten ausführen können, die sich mit den Domains zu verbinden versucht hätten. Anubis simulierte dazu einen Server, der auf die entsprechenden Anfragen antwortete. Damit war es beispielsweise möglich, eine Datei im Systemverzeichnis anzulegen.

Anubis hat nach eigenen Angaben inzwischen die beiden Domains registriert, so dass sie mehr nicht für kriminelle Zwecke missbraucht werden könnten. Man-in-the-Middle-Angriffe sind aber weiterhin möglich. Seit dem Zeitpunkt der Registrierung hätten 2,8 Millionen Geräte versucht, sich mit den Servern in Verbindung zu setzen. In einem Viertel der Fälle habe es sich um Blu-Smartphones gehandelt. Bei rund der Hälfte sei es nicht möglich gewesen, aufgrund der Anfrage das Gerät zu ermitteln. Die Geräte übertrugen bei den unverschlüsselten Serveranfragen zudem ihre Imei und die Telefonnummer. Zumindest Blu soll inzwischen mit einem Update die Sicherheitslücke geschlossen haben.

Spionagesoftware auf Billig-Handys

In der vergangenen Woche war bekanntgeworden, dass Billig-Handys mit der Software der chinesischen Firma Shanghai Adups Technologies die Nutzer ausspionieren und in großem Umfang deren persönliche Daten auf chinesische Server hochladen. Die Software soll laut Adups auf über 700 Millionen Geräten weltweit installiert sein. Auch in diesem Fall war der Hersteller Blu betroffen, dessen Geräte unter anderem von Amazon oder Best Buy vertrieben werden.

Nach Angaben der US-Sicherheitsfirma Kryptowire übertragen die betroffenen Geräte sogar den kompletten Inhalt von SMS. Zudem laden sie die vollständige Anrufliste mit allen Telefonnummern sowie Daten zur Nutzeridentifizierung wie Imsi und Imei hoch. Die Daten seien mehrfach verschlüsselt über eine sichere Verbindung nach Schanghai übermittelt worden. Ebenfalls sei das Adups-Programm in der Lage, ohne Zustimmung des Nutzers Apps zu installieren.

Quelle: golem